TECH M

TECH M

북한, 지난해 해킹 당했다

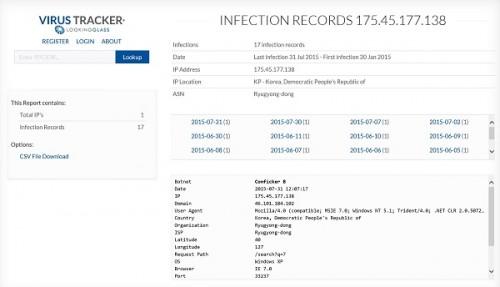

| (체코의 보안팀 바이러스트레커가 공개한 북한 IP 사용 시스템의 악성코드 감염 분석 결과) |

지난해 북한의 컴퓨터 시스템이 악성코드에 감염돼 해킹 피해를 당한 것으로 뒤늦게 알려졌다. 해당 악성코드는 정보를 유출하고 시스템을 조종하는 기능도 갖추고 있지만 자세한 피해 사항은 확인되지 않고 있다.

22일 보안업계에 따르면, 체코 보안팀 바이러스트레커(Virus Tracker)는 지난해 1월 30일부터 7월 31일까지 북한 IP의 악성코드 감염사례 분석 자료를 최근 홈페이지를 통해 공개했다.

바이러스트레커는 미국 보안업체 룩킹글라스(LOOKINGGLASS)가 체코에서 운영하는 봇넷 악성코드 추적 전문 보안조직이다. 바이러스트레커는 2012년 이후 20억 건의 악성코드 감염을 분석했다.

바이러스트레커는 2015년 1월 30일부터 7월 31일까지 북한 류경동 소재 IP를 사용하는 기기가 17차례 콘피커(Conficker B), 샐리티(Sality) 악성코드 감염됐다고 주장했다. 최근 경찰청은 SK네트웍스, 대한항공 등 대기업들이 지난 1월부터 악성코드에 감염돼 일부 정보가 유출됐으며 추적 결과 북한 류경동 소재 IP가 관련됐다고 밝힌 바 있다.

북한 시스템을 감염시킨 것으로 추정되는 악성코드는 PC, 서버 등에서 내부 정보를 유출하고 다른 악성코드를 설치해 시스템을 조종하거나 마비시키는 기능을 한다. 이에 따라 북한 시스템의 정보가 유출됐거나 파괴되는 피해를 당했을 가능성이 있다. 정체를 드러내지 않는 해커의 특성상 누가 북한 시스템에 악성코드를 감염시키고 해킹을 했는지는 확인하기 어려운 상황이다.

바이러스트레커 보고서를 분석한 권석철 큐브피아 대표는 “이번 사례는 북한도 봇넷 악성코드에 감염될 수 있다는 것을 보여준다”며 “게이트웨이 등 네트워크 통로부터 감염됐을 것으로 추정되는데, 내부망까지 감염됐는지 단정할 수는 없다”고 말했다.

그는 또 “해당 악성코드가 정보를 유출하고 다른 악성코드를 설치하도록 하는 가능을 갖추고 있어 정보유출 가능성도 있다”고 덧붙였다.

또 북한 시스템이 악성코드에 감염된 시기를 전후해 북한 웹사이트들이 마비됐던 것으로 알려져 관련성 여부도 관심의 대상이다.

바이러스트레커는 지난해 1월 30일 북한 시스템의 악성코드 감염을 확인했다고 설명했는데, 같은 해 1월 26일 조선중앙통신, 노동신문 등의 웹사이트가 마비된 바 있다. 또 7월 30일 북한 시스템 감염 사실이 확인됐는데, 8월 10일 노동신문 등 북한 주요 웹사이트가 마비됐다.

이에 대해 권석철 대표는 “악성코드 감염과 사이트 마비가 관련됐을 가능성은 있지만 단정하기는 어렵다”고 말했다.

[테크M=강진규 기자(viper@techm.kr)]

-

북한, 지난해 해킹 당했다(체코의 보안팀 바이러스트레커가 공개한 북한 IP 사용 시스템의 악성코드 감염 분석 결과) 지난해 북한의 컴퓨터 시스템이 악성코드에 감염돼 해킹 피해를 당한 것으로 뒤늦게 알려졌다. 해당 악성코드는 정보를 유출하고 시스템을 조종하는 기능도 갖추고 있지만 자세한 피해 사항은 확인되지 않고 있다.22일 보안업계에 따르면, 체코 보안팀 바이러스트레커(Virus Tracker)는 지난해 1월 30일부터 7월 31일까지 북한 IP의 악성코드2016-06-22 12:40:11강진규 기자

북한, 지난해 해킹 당했다(체코의 보안팀 바이러스트레커가 공개한 북한 IP 사용 시스템의 악성코드 감염 분석 결과) 지난해 북한의 컴퓨터 시스템이 악성코드에 감염돼 해킹 피해를 당한 것으로 뒤늦게 알려졌다. 해당 악성코드는 정보를 유출하고 시스템을 조종하는 기능도 갖추고 있지만 자세한 피해 사항은 확인되지 않고 있다.22일 보안업계에 따르면, 체코 보안팀 바이러스트레커(Virus Tracker)는 지난해 1월 30일부터 7월 31일까지 북한 IP의 악성코드2016-06-22 12:40:11강진규 기자 -

인류가 직면한 7가지 문제제레드 다이아몬드 지음 | 강주헌 옮김 | 김영사 | 1만3000원‘총균쇠'라는 세계적 베스트셀러 명저로 유명한 재레드 다이아몬드. 생리학으로 박사학위를 받았지만 그 이후 조류학자, 인류학자, 역사학자, 사회학자 등으로 불릴 만한 다방면의 연구와 저작을 해온 세계적인 석학이다.그의 최신작 '나와 세계'는 인류의 7가지 중대한 문제에 대한 7차례의 대학 강연 내용을 책으로 펴낸 것인데, 글로벌 이슈들을 참 알기 쉽고 자상하2016-06-22 12:40:09신정수 인성정보 공동창업자·사외이사

인류가 직면한 7가지 문제제레드 다이아몬드 지음 | 강주헌 옮김 | 김영사 | 1만3000원‘총균쇠'라는 세계적 베스트셀러 명저로 유명한 재레드 다이아몬드. 생리학으로 박사학위를 받았지만 그 이후 조류학자, 인류학자, 역사학자, 사회학자 등으로 불릴 만한 다방면의 연구와 저작을 해온 세계적인 석학이다.그의 최신작 '나와 세계'는 인류의 7가지 중대한 문제에 대한 7차례의 대학 강연 내용을 책으로 펴낸 것인데, 글로벌 이슈들을 참 알기 쉽고 자상하2016-06-22 12:40:09신정수 인성정보 공동창업자·사외이사 -

뉴미디어 왕좌의 게임 결말은? 구글? 페북? 제3의 세력!뉴미디어의 전성시대다. 구독자 5000만 명을 가진 개인방송 채널이 존재하고, 한 여고생이 올린 커버음악 영상이 1000만 이상의 조회수를 기록하고, 방송 드라마 제작비의 10분의 1도 안 되는 금액으로 만든 웹 드라마가 수백만 명의 시청자를 만나는 세상.모바일이라는 신세계가 창조한 미디어 춘추전국의 시대가 도래했다. 이 신세계는 유튜브와 페이스북이라는 거대한 두 제국이 다스리는 대륙이다. 물론 올드 미디어라는 세력이 바다 건너에서 아직도 호시탐탐 패권2016-06-22 12:40:07김우정 제다이 대표

뉴미디어 왕좌의 게임 결말은? 구글? 페북? 제3의 세력!뉴미디어의 전성시대다. 구독자 5000만 명을 가진 개인방송 채널이 존재하고, 한 여고생이 올린 커버음악 영상이 1000만 이상의 조회수를 기록하고, 방송 드라마 제작비의 10분의 1도 안 되는 금액으로 만든 웹 드라마가 수백만 명의 시청자를 만나는 세상.모바일이라는 신세계가 창조한 미디어 춘추전국의 시대가 도래했다. 이 신세계는 유튜브와 페이스북이라는 거대한 두 제국이 다스리는 대륙이다. 물론 올드 미디어라는 세력이 바다 건너에서 아직도 호시탐탐 패권2016-06-22 12:40:07김우정 제다이 대표