TECH M

×

TECH M

북한 추정 해커 27개 피싱사이트로 외교부 공무원 등 계정 탈취 시도

2016-08-01강진규 기자

북한으로 추정되는 해커 조직이 27개 피싱사이트를 만들어 공무원, 기자, 북한 관련 연구원 등의 이메일을 해킹한 것으로 알려졌다.

대검찰청 사이버수사과는 이메일 계정 탈취 사건을 조사한 결과, 해커들이 지난 1월 12일부터 6월 16일까지 피싱사이트와 사칭 이메일을 이용해 북한 관련기관 종사자 이메일 계정 90개를 대상으로 탈취를 시도해 56개 계정의 패스워드가 유출된 사실을 확인했다고 1일 밝혔다.

검찰에 따르면, 해커들은 구글, 네이버, 다음, 마이크로소프트(MS), 정부부처, 방산업체, 대학 등을 사칭해 27개 피싱사이트를 개설했다. 그리고 사이트 보안담당자를 사칭해 ‘비밀번호가 유출되었으니 확인바란다’는 이메일을 외교부, 통일부, 국방부 등 공무원들과 출입기자, 북한 관련 연구소 교수, 연구원, 방산업체 임직원 등에게 전달했다.

![[자료: 대검찰청]](http://techm.kr/data/editor/1608/1981902326_1470030121.56525.jpg)

해커들은 이메일 본문의 링크를 클릭하면 비밀번호 변경창이 뜨도록 해 비밀번호를 입력하도록 유도했고 실제로 일부 인사의 비밀번호가 유출됐다.

검찰은 국정원, 한국인터넷진흥원 등 유관기관과 협조해 해당 피싱사이트를 폐쇄하고, 피해 계정들에 대해 계정보호 등 조치를 취했다고 밝혔다.

검찰은 이번 사건이 북한의 소행으로 추정된다고 주장했다. 범행에 사용된 피싱사이트 개설 도메인 호스팅 업체, 보안 공지를 위장한 피싱 이메일의 내용, 피싱사이트 웹소스코드, 탈취 계정 저장파일 형식, 범행에 사용된 중국 선양 IP(175.167.x.x) 등이 과거 한수원 사건과 동일하다는 것이다. 2014년 12월부터 2015년 3월까지 한수원에서 도면 등이 유출되는 사고가 있었는데 정부합동수사단은 북한의 소행이라고 밝힌 바 있다.

한편, 지난달 28일 경찰청 사이버안전국과 정부합동조사팀은 최근 알려진 인터파크 1030만명 개인정보유출 사건이 북한의 소행으로 추정된다고 발표했다. 경찰은 공격 경유지 IP와 악성코드 등을 분석해 이같은 결과를 도출했다고 설명했다.

[테크M = 강진규 기자(viper@techm.kr)]

대검찰청 사이버수사과는 이메일 계정 탈취 사건을 조사한 결과, 해커들이 지난 1월 12일부터 6월 16일까지 피싱사이트와 사칭 이메일을 이용해 북한 관련기관 종사자 이메일 계정 90개를 대상으로 탈취를 시도해 56개 계정의 패스워드가 유출된 사실을 확인했다고 1일 밝혔다.

검찰에 따르면, 해커들은 구글, 네이버, 다음, 마이크로소프트(MS), 정부부처, 방산업체, 대학 등을 사칭해 27개 피싱사이트를 개설했다. 그리고 사이트 보안담당자를 사칭해 ‘비밀번호가 유출되었으니 확인바란다’는 이메일을 외교부, 통일부, 국방부 등 공무원들과 출입기자, 북한 관련 연구소 교수, 연구원, 방산업체 임직원 등에게 전달했다.

![[자료: 대검찰청]](http://techm.kr/data/editor/1608/1981902326_1470030121.56525.jpg)

| ([자료: 대검찰청]) |

해커들은 이메일 본문의 링크를 클릭하면 비밀번호 변경창이 뜨도록 해 비밀번호를 입력하도록 유도했고 실제로 일부 인사의 비밀번호가 유출됐다.

검찰은 국정원, 한국인터넷진흥원 등 유관기관과 협조해 해당 피싱사이트를 폐쇄하고, 피해 계정들에 대해 계정보호 등 조치를 취했다고 밝혔다.

검찰은 이번 사건이 북한의 소행으로 추정된다고 주장했다. 범행에 사용된 피싱사이트 개설 도메인 호스팅 업체, 보안 공지를 위장한 피싱 이메일의 내용, 피싱사이트 웹소스코드, 탈취 계정 저장파일 형식, 범행에 사용된 중국 선양 IP(175.167.x.x) 등이 과거 한수원 사건과 동일하다는 것이다. 2014년 12월부터 2015년 3월까지 한수원에서 도면 등이 유출되는 사고가 있었는데 정부합동수사단은 북한의 소행이라고 밝힌 바 있다.

한편, 지난달 28일 경찰청 사이버안전국과 정부합동조사팀은 최근 알려진 인터파크 1030만명 개인정보유출 사건이 북한의 소행으로 추정된다고 발표했다. 경찰은 공격 경유지 IP와 악성코드 등을 분석해 이같은 결과를 도출했다고 설명했다.

[테크M = 강진규 기자(viper@techm.kr)]

-

정부, 정보화진흥원-지역정보개발원 클라우드 업무 구분한국정보화진흥원(NIA)과 한국지역정보개발원(KLID)의 클라우드 컴퓨팅 관련 업무가 명시적으로 구분됐다.2일 정부 관계자들에 따르면, 행정자치부와 미래창조과학부는 ‘한국정보화진흥원과 한국지역정보개발원에 위탁하는 클라우드 컴퓨팅 업무’를 7월 27일 고시하고 28일 관보에 게재했다.행자부 관계자는 “정보화진흥원은 국가, 공공기관과 산하기관을, 지역정보개발원은 지자체와 지방공기업 등을 대상으로 클라우드 컴퓨팅 도입을 지원하도록 전문기관으로 지정한 것”이라2016-08-02 14:40:03강진규 기자

정부, 정보화진흥원-지역정보개발원 클라우드 업무 구분한국정보화진흥원(NIA)과 한국지역정보개발원(KLID)의 클라우드 컴퓨팅 관련 업무가 명시적으로 구분됐다.2일 정부 관계자들에 따르면, 행정자치부와 미래창조과학부는 ‘한국정보화진흥원과 한국지역정보개발원에 위탁하는 클라우드 컴퓨팅 업무’를 7월 27일 고시하고 28일 관보에 게재했다.행자부 관계자는 “정보화진흥원은 국가, 공공기관과 산하기관을, 지역정보개발원은 지자체와 지방공기업 등을 대상으로 클라우드 컴퓨팅 도입을 지원하도록 전문기관으로 지정한 것”이라2016-08-02 14:40:03강진규 기자 -

시만텍, 블루코트 인수 완료...매출 4조6000억원 보안기업 탄생글로벌 보안기업 시만텍이 웹보안 솔루션 업체 블루코트 인수를 완료해 세계 최대 보안업체로서의 입지를 굳혔다. 시만텍은 인수 후 올해 추정 연매출이 4조6000억 원(42억 달러)으로 5조원 매출 기업으로 도약이 눈앞에 다가왔다.2일 시만텍은 블루코트 인수를 완료해 업계 최대 규모의 사이버 보안 전문기업으로 도약하게 됐다고 밝혔다.그렉 클라크 신임 시만텍 최고경영자(CEO)는 “블루코트가 시만텍의 일원이 됨으로써 모바일 업무환경 보호, 클라우드 보안, 지능형 위협 차단 등 보안 업계의 최대2016-08-02 14:10:03강진규 기자

시만텍, 블루코트 인수 완료...매출 4조6000억원 보안기업 탄생글로벌 보안기업 시만텍이 웹보안 솔루션 업체 블루코트 인수를 완료해 세계 최대 보안업체로서의 입지를 굳혔다. 시만텍은 인수 후 올해 추정 연매출이 4조6000억 원(42억 달러)으로 5조원 매출 기업으로 도약이 눈앞에 다가왔다.2일 시만텍은 블루코트 인수를 완료해 업계 최대 규모의 사이버 보안 전문기업으로 도약하게 됐다고 밝혔다.그렉 클라크 신임 시만텍 최고경영자(CEO)는 “블루코트가 시만텍의 일원이 됨으로써 모바일 업무환경 보호, 클라우드 보안, 지능형 위협 차단 등 보안 업계의 최대2016-08-02 14:10:03강진규 기자 -

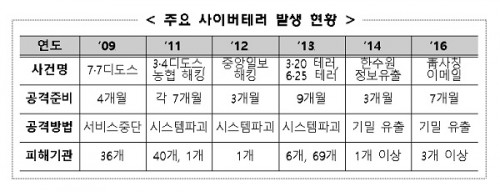

사이버테러 수사에도 프로파일링 기법 적용한다살인, 유괴 등 강력사건 수사에 주로 활용되는 프로파일링 기법이 사이버테러 수사에도 적용된다. 2일 정부 관계자들에 따르면, 경찰청은 오는 10월까지 사이버테러 프로파일링 시스템을 구축해 운영할 방침이다. 프로파일링은 범죄 현장을 분석해 범인의 습관, 나이, 성격, 직업, 범행 수법 등을 추론하고 이를 바탕으로 범인을 찾아내는 수사 기법이다. 경찰청 관계자는 “프로파일링 기법은 경찰 내부에서 연쇄살인범 등 강력사건 수사에 많이 사용되는 과학수사 기법이다”라고 말했다. 경찰청이 사이버테러에 프로파일링2016-08-02 14:10:01강진규 기자

사이버테러 수사에도 프로파일링 기법 적용한다살인, 유괴 등 강력사건 수사에 주로 활용되는 프로파일링 기법이 사이버테러 수사에도 적용된다. 2일 정부 관계자들에 따르면, 경찰청은 오는 10월까지 사이버테러 프로파일링 시스템을 구축해 운영할 방침이다. 프로파일링은 범죄 현장을 분석해 범인의 습관, 나이, 성격, 직업, 범행 수법 등을 추론하고 이를 바탕으로 범인을 찾아내는 수사 기법이다. 경찰청 관계자는 “프로파일링 기법은 경찰 내부에서 연쇄살인범 등 강력사건 수사에 많이 사용되는 과학수사 기법이다”라고 말했다. 경찰청이 사이버테러에 프로파일링2016-08-02 14:10:01강진규 기자